![Nerd Attack]()

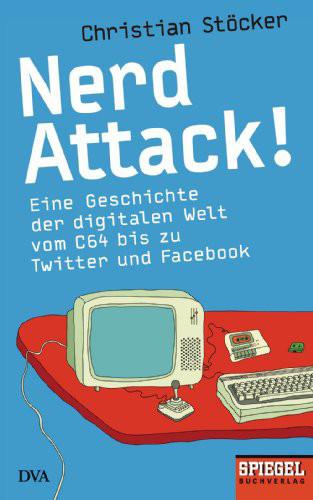

Nerd Attack

zeigt, wie offene, generative Systeme wie Twitter (das Unternehmen hat seine Programmierschnittstellen offengelegt und ermöglicht so die zusätzlichen Zugangswege) die Arbeit der Zensoren, Kontrolleure und Unterdrücker in den totalitären Staaten dieser Welt deutlich schwieriger machen können.

Anders sieht die Sache bei geschlossenen Systemen wie dem E-Mail-Dienst des Blackberry-Herstellers Research in Motion aus. Das Unternehmen wickelt den Nachrichtenverkehr seiner Kunden über eigene Server ab, die in den jeweiligen Ländern stehen, gewissermaßen über ein abgeschirmtes Netz innerhalb des Internets. Das schafft Vertrauen gerade bei den Geschäftskunden, die Wert darauf legen, dass ihre Kommunikation wirklich sicher ist. Inzwischen aber gerät Research in Motion in Bedrängnis. Die indische Regierung hat im Sommer 2010, ebenso wie die Regierungen von Saudi-Arabien, den Vereinigten Arabischen Emiraten, dem Libanon und weiteren Ländern, gefordert, dass ihre Sicherheitsbehörden Zugriff auf sämtliche E-Mails erhalten, die von Blackberry-Geräten aus verschickt werden. Andernfalls würden die Dienste, die Research in Motion anbietet, schlicht verboten. Dem Internet-Telefonie-Anbieter Skype steht dasselbe Schicksal bevor.

Das Argument für diesen massiven Eingriff in private und geschäftliche Kommunikation: Schließlich könnten auch Terroristen die Verschlüsselungsmechanismen der Blackberry-Technik oder Internet-Telefonate nutzen, um Nachrichten auszutauschen. In den Vereinigten Arabischen Emiraten hatte der dortige Netzbetreiber Etisalat seinen 145 000 Blackberry-Kunden schon im Jahr 2009 heimlich ein Update aufs E-Mail-Handy geschickt, das eine Spionage-Software enthielt. Durch einen einfachen Befehl des Netzbetreibers konnte diese aktiviert werden. Diese Software hätte dann alle empfangenen E-Mails und SMS in verschlüsselter Form an einen unbekannten Empfänger weitergereicht, mutmaßlich an die lokalen Sicherheitsbehörden. Das Ganze fiel überhaupt nur deshalb auf, weil ein Fehler dafür sorgte, dass die betroffenen Blackberrys rasant ihre Akkus leer saugten. Hätte nicht jemand einen Programmierfehler gemacht, hätten die Blackberry-Benutzer nie etwas davon erfahren, dass sie plötzlich Wanzen mit sich herumtrugen. Research in Motion erklärte, man habe von der Aktion nichts gewusst, warnte Nutzer vor dem Update und stellte eine Software zur Verfügung, mit der es sich wieder entfernen ließ.

Es gibt weitere Beispiele für die kreative Umwidmung angebundener Geräte durch Sicherheitsbehörden. In den USA etwa half ein Autohersteller dem FBI dabei, über ein im Wagen eines Verdächtigen installiertes Navigationssystem per Drahtlosanbindung und Mikrofon Gespräche abzuhören. Die Techniker des PKW-Herstellers brauchten die Mikrofone nur per Fernbefehl einzuschalten. In mindestens einem dokumentierten Fall ist das, von einem Richter abgesegnet, auch geschehen.

Die beschriebenen Probleme gelten nicht nur für Hardware mit Software-Anbindung, sondern mindestens ebenso sehr für Web-basierte Anwendungen von Facebook bis Google Mail. Sie sind alle gleichermaßen der Willkür ihrer Betreiber unterworfen, und damit auch der Willkür all jener, die in der Lage sind, diese Betreiber zur Kooperation zu zwingen. Als Google-Chef Eric Schmidt im Dezember 2009 von einer T V-Moderatorin gefragt wurde, ob man Google denn wirklich all seine persönlichen Daten anvertrauen könne, über E-Mail, Kalender, personalisierte Suche, antwortete Schmidt: »Wenn es etwas gibt, von dem Sie nicht wollen, dass es irgendj emand erfährt, sollten Sie es vielleicht ohnehin nicht tun.« Eine solche Argumentation: »Nur wer etwas zu verbergen hat, macht sich über Datenschutz Gedanken«, kennt man aus autoritären Systemen. Wer »wirklich diese Art von Privatsphäre« brauche, fuhr Schmidt fort, müsse sich nicht über Suchmaschinen wie Google Sorgen machen, die solche Daten natürlich durchaus speicherten. Sondern über die US-Behörden. Denn der als Reaktion auf die Anschläge vom 11. September 2001 verabschiedete »Patriot Act« erlaube unter bestimmten Bedingungen auch den Zugriff auf die Daten, die Google über seine Nutzer sammelt. Die Konzerne überwachen uns gewissermaßen schon jetzt vorsorglich für den Fall, dass eines Tages eine Regierungsbehörde eine entsprechende Anfrage an sie richtet. Gleichzeitig versuchen sie, uns möglichst eng an ihre geschlossenen digitalen Ökosysteme zu binden.

Hätte es eine derartige zentrale

Weitere Kostenlose Bücher