![Nerd Attack]()

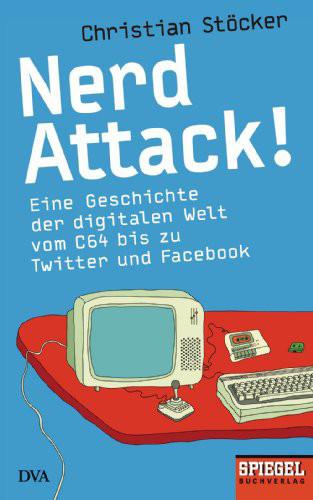

Nerd Attack

Anspruch auf Garantie oder Gewährleistung und riskiert, von den Diensten der Gerätehersteller ausgesperrt zu werden. Microsoft beispielsweise löscht in regelmäßigen Abständen Hunderttausende von Zugängen zu seinem Konsolennetzwerk Xbox Live, wenn das Unternehmen aus der Ferne feststellt, dass die gekauften und bezahlten Konsolen von ihren Besitzern modifiziert worden sind. Der große Bruder bemerkt es, wenn man an seiner Schöpfung herumgespielt hat, und er bestraft diese Frechheit. Unter Umständen verstoßen Käufer, die ihre Geräte modifizieren, inzwischen sogar gegen geltendes Recht, weil das deutsche Urheberrechtsgesetz das absichtliche Umgehen technischer Kopierschutzmechanismen explizit verbietet. Diese Regelung setzt eine EU-Richtlinie um, die unter tatkräftiger Mitwirkung der Lobbyverbände der Unterhaltungsindustrie entstanden ist – als Reaktion auf Napster und Co. Damals ging es eigentlich um das Entfernen der neu eingeführten Kopierschutzmaßnahmen für Musik-CDs oder DVDs, zum Beispiel sogenannter »Digital Rights Management«-Systeme. Die legen fest, auf wie vielen Geräten ein Song oder eine Videodatei abgespielt werden darf, und sollen das Anfertigen von Kopien zur Verbreitung über Tauschbörsen verhindern. Nun aber sorgen die Richtlinie und die durch sie erzwungenen Gesetze dafür, dass Käufer eines Geräts, das sich nicht Computer nennen darf, mit ihrem Eigentum nicht anstellen dürfen, was sie wollen. Ref 18

Jonathan Zittrain, der auch den Begriff der »generativen Systeme« populär gemacht hat, spricht in seinem Buch »The Future of the Internet – And How to Stop It« von den Gefahren durch solche »angebundenen Geräte« (»tethered appliances«). Die kämen immer mehr in Mode, weil damit, man denke nur ans rituelle monatliche Windows-Update, der Schutz vor Software-Attacken durch Bösewichte verbessert werden soll. Für die Hersteller kastrierter Computer ist dies das stärkstes Argument: Die Generativität völlig offener Systeme kann eben auch missbraucht werden zur Umgehung von Kopierschutzmechanismen ebenso wie zur Programmierung von Viren, zur Versklavung von Millionen Rechnern durch Kriminelle, die mithilfe solcher Bot-Netze Spam verschicken oder massenhafte Internet-Attacken gegen bestimmte Rechnersysteme durchführen können. Freiheit ist nur um den Preis individueller Wachsamkeit zu haben: Wer einen Rechner benutzt, egal, ob mit einem Apple-, Windows- oder Linux-Betriebssystem, der muss sich um Virenschutz und eine funktionierende Firewall kümmern. Sonst kann sein Rechner leicht zur Beute derer werden, die die Generativität des Netzes und seiner Endpunkte missbrauchen.

Die Macht der Konzerne gehört den Behörden

Das Schutzbedürfnis der Nutzer aber führt im Konzert mit dem Kontrollbedürfnis der Hersteller zu einer gefährlichen Situation: Die »Gefahren des Exzesses«, so Zittrain, müssen nicht unbedingt von Virenschreibern und Hackern ausgehen. Möglich seien nun auch »Eingriffe von Regulierungsbehörden in die Geräte selbst, und damit in die Art und Weise, wie Menschen diese Geräte benutzen können.« Anders formuliert: Durch solche angebundenen Geräte wächst nicht nur die Macht der Hersteller über die Nutzer ihrer Geräte, sondern auch die Macht staatlicher Organe, die mit genügend Druck jeden Hersteller zu Erfüllungsgehilfen eigener Überwachungs-und Kontrollwünsche machen können.

Zumindest was totalitäre und autoritäre Systeme angeht, haben Richard Barbrook und Andy Cameron mit ihrer Warnung, dass die Technologien der Freiheit zu Maschinen der Herrschaft würden, recht behalten. In China beugen sich Infrastrukturanbieter und Suchmaschinisten brav den Wünschen der Regierung – was nicht heißt, dass Dissidenten nicht die Schlupflöcher und versteckten Auswege zu nutzen wüssten, die das Internet immer noch bereithält. Beispiel Twitter: Weil der Dienst sich nicht nur über die – in China blockierte – Web-Seite Twitter.com benutzen lässt, sondern von Handys aus, über eine Vielzahl von Anwendungen, die von externen Entwicklern geschaffen wurden, über Browser-Erweiterungen oder über eigene Programme, die sich auf jedem Rechner installieren lassen, ist er zu einem Instrument des Widerstands geworden. Twitter, sagte mir ein bekannter chinesischer Dissident einmal, sei das wertvollste Werkzeug, das die Demokratiebewegung in seinem Land heute habe: »Weil man nicht noch einmal zensieren kann, was man schon zensiert hat.« Das Beispiel

Weitere Kostenlose Bücher