![Im Informationszeitalter]()

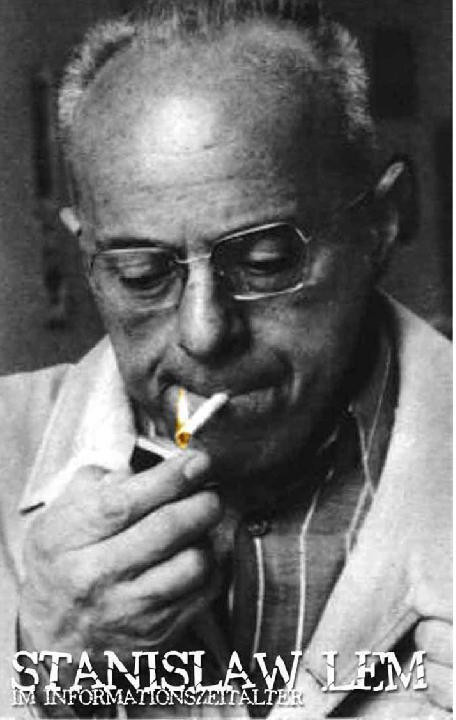

Im Informationszeitalter

Lage schien hoffnungslos zu sein, obwohl man die letzten noch nicht durch das feindliche Lügengewebe vernagelten Lügenmörser so ausrichtete, daß ihre Rohre nach unten zeigten. Stabsmänner, die die Vergeblichkeit dieser Aktion kannten, verlangten die Eröffnung des lügnerischen Feuers, damit Lüge mit Lüge bezahlt wird, und wenn man schon den Krieg verlieren sollte, dann wenigstens nicht in lügenhafter Ehre. Der Befehlshaber wußte jedoch, daß dem Usurpator mit keiner Salve Schaden zufügt werden kann, da es nichts einfacheres für ihn gibt, als eine vollständige Blockade durch Kommunikationssperre auszuführen und absolut nichts zur Kenntnis zu nehmen. In diesem tragischen Augenblick bediente er sich also einer selbstzerstörerischen List. Er befahl nämlich den Verstern mit dem Gesamtinhalt aller Stabsarchive und -karteien, also mit reiner Wahrheit, zu bombardieren. Dabei verschickte man in das Innere der Arde ganze Mengen von Staatsgeheimnissen und streng geheimen Plänen. Sie nicht nur weiterzugeben, sondern auch ihren Schleier zu lüften, bedeutete Staatsverrat zu begehen. Verstern enthielt sich nicht der Versuchung, so wichtige Daten gierig zu untersuchen, was die selbstmörderische

Verwirrung des Gegners zu bestätigen schien. Unterdessen fügte man den streng geheimen einen stufenweise wachsenden Zusatz von weniger wesentlichen Informationen hinzu, doch Verstern empfing gewohnheitsmäßig alles und schluckte weitere Bit-Lawinen. Als der Vorrat an geheimen Staatsverträgen, Berichten von Spione, Mobilisierungsplänen und strategischen Pläne ausgeschöpft war, öffnete man die Schleusen der Sammelstellen, in denen alte Mythen, Sagen, Überlieferungen, Märchen und uralte Legenden, heilige Bücher, Apokryphen, Enzykliken sowie Hagiographien aufbewahrt wurden…”

Ende des ein wenig zu langen Zitats.

Ich möchte darauf hinweisen, daß die Erzählung von diesem “Informationskampf” den Begrifflichkeiten des heutigen Tages nicht sehr entspricht, weil sie dafür zu früh geschrieben wurde. Dennoch können wir aus diesem Zitat etwas über potentielle Taktiken des “Kampfes mit Bits”, also eines “Infokrieges”, herauslesen, und wir können darüber hinaus, gewissermaßen unwillkürlich (d.h. unabhängig davon, ob und was der Autor dieser Geschichte dachte) in diesen Text Botschaften hineinlesen, von denen der “Text selbst” oder selbst der Autor nicht einmal geträumt hatte. Zuerst erscheinen, obwohl verschwommen, weil es kein Sachtraktat über die Polemologie der Information - über die quasikriegerischen Gefechte der Informatiken als nicht materiellen Armeen - war, verschiedene potentielle Taktiken des feindlichen Handelns, die sowohl offensiver als auch defensiver Natur sind: Man kann erstens mit der Wahrheit schießen, die Nachrichten des Feindes dechiffrieren und verdrehen, ihm (heute über die Computernetze) Falschheit als Wahrheit und - noch perfider - Wahrheit als Falschheit unterschieben oder Übertragungen anzapfen, die an Dritte adressiert sind. Man kann zweitens vom Inhalt der Meldungen (heute würden wir hinzufügen: in einer E-mail oder beim “Surfen in Cyberspace”) zugunsten der quantitativen Seite abstrahieren. Man kann vor allem in Echtzeit die rein operative Leistung der Computer oder der ganzen Netze des Gegners überwältigen. Man kann mittels der Informatik das machen, was in der alten und vergangenen Epoche der gewöhnlichen Schlachten das Ausschicken eines modernen Düsenflugzeugs gegen eine aus Focke-Wulfen oder Spitfires bestehende Luftwaffe bedeuten würde. Man kann also allein durch die operative Kraft - die operative Kraft bezwingen und über die inhaltliche Seite hinausgehen, in der es etwa um das Knacken der Verschlüsselung, um mehrfache Kodierungen und Dekodierungen, um “Scrambling” oder um das Imitieren von Verschlüsselung dort geht, wo es sie nicht gibt. Statt dessen gibt es beispielsweise Viren, die den feindlichen Speicher beschädigen. Über Viren habe ich nicht geschrieben, weil ich so voraussehend auch nicht war. Man kann in Programmen, die zu Aufgabe haben, die Bytes-Ströme von Viren zu reinigen, andere, tiefer verborgene Viren mit “Zeitzünder” verstecken, oder man kann auch viel Übel mit einem Taktikmix anstellen.

Hier gehen wir schon zu dem über, was wir kurz “Brute Force Contra Brute Force” nennen werden, also zu dem, was zum Zweck hat, Informatikinvasionen durchzuführen, die zu einer Bit-Überflutung führen werden. Wenn wir

Weitere Kostenlose Bücher