![Ausgeloescht]()

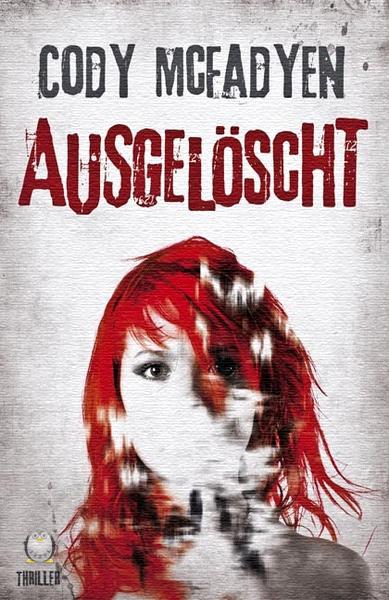

Ausgeloescht

sage ich. »Ich bin noch immer ...« Ich seufze. »Vielleicht hat AD Jones recht, und ich bin noch nicht so weit. Auf jeden Fall tut es mir leid, dass ich die Beherrschung verloren habe.«

Alan winkt ab. »Ich verstehe dich gut. Da liegt ja das Problem. Vor fünf Jahren hätte ich dich vielleicht gemeldet. Aber heute? Ich war genauso schlimm zu dem armen Hurensohn, und es ist mir egal. Schlimmer noch, es hat mir gefallen.«

Der Himmel ist wieder blau, als wir das Gefängnis hinter uns lassen, doch unsichtbarer Regen fällt und schließt uns - und nur uns - in eine Gefängniswelt aus Grau ein.

Kapitel 38

»Wir haben es gefunden«, sagt James zu mir.

Es ist früher Nachmittag. Alan und ich haben auf der mehr als einstündigen Rückfahrt zum Büro kaum ein Wort gesprochen. Was gab es auch zu sagen? Wir beide haben uns aus Wut über die Vergewaltigung eines Mannes gefreut, haben uns darüber lustig gemacht. Wir fühlen uns beschmutzt und zugleich gerechtfertigt.

»Das ging aber schnell«, sage ich.

»Stimmt, es hat nicht lange gedauert. Aber so gut versteckt war es nun auch wieder nicht. Allerdings hätte es niemand gefunden, der nicht gezielt danach sucht. Es sah unschuldig aus - und das wäre es unter den meisten Umständen auch gewesen -, aber es hat seine Aufgabe verdammt gut erledigt.«

»Und die wäre?«

»Es handelte sich um zwei Programme. Beide waren mit vollen Zugriffsrechten auf den Zentralservern des Internet-Providers installiert, bei dem Hollister gearbeitet hat. Das eine war ein Suchprogramm. Es durchstöberte E-Mails, Chats, Instant Messages und dergleichen nach Kombinationen von Schlüsselwörtern. >Meine Frau töten<, >Scheidung und Hass<, solche Sachen. Die Suchabfrage war ziemlich ausgeklügelt.«

»Das hört sich für mich umständlich an«, entgegne ich. »Würden dabei nicht Tausende von Treffern ausgeworfen?«

»Schon, aber das Programm war insoweit raffiniert, als es einzeilige Ausschnitte aus jedem solcher >Gespräche< gespeichert hat. Es reicht schon, sie nur zu überfliegen, und man weiß, was man nicht gebrauchen kann und was man sich genauer ansehen sollte. Schau es dir an.«

Er reicht mir ein Blatt mit einem Ausdruck. Jeder Zeile gehen ein Datum, eine Uhrzeit, eine Ziffernfolge und manchmal eine E-Mail-Adresse voraus. »Was sind das für Zahlen? Eine IP-Adresse?«

»Genau.«

Ich überfliege die Seite und sehe, dass James recht hat. Der Weizen ist auf den ersten Blick aus der Spreu herauszulesen: Die Schlüsselwörter sind fett:

Dieser Brillantring, den ich ihr geschenkt habe, hat meine Frau echt umgehauen, sagt ein Auszug aus einer E-Mail von bob4l2l.

»Gut gemacht, Bob«, murmele ich.

Ich hasse meine Frau, beginnt eine andere. Wir lassen uns scheiden, und ich wünschte, sie wäre tot.

Ich gebe ihm die Seite zurück. »Ich verstehe. Und wozu diente das andere Programm?«

»Eine Art digitaler toter Briefkasten. Wie ein Massenversender. Sobald er eine Nachricht erhält, leitet er sie an zwei- oder dreihundert unterschiedliche kostenlose E-Mail-Adressen weiter.«

»Kostenlose E-Mail-Adressen sind fast unmöglich nachzuverfolgen«, sagt Alan.

»Das erste Programm interagiert mit dem zweiten. Es stellt eine Zusammenfassung her und sendet sie zu dem digitalen toten Briefkasten. Dieses Programm schickt die Zusammenfassung an jede E-Mail-Adresse auf seiner Liste.«

»Und war bringt das?«

»Eine ganze Menge. Da die Programme volle Zugriffsrechte haben, können sie an alles heran, was sich auf dem Server befindet. Auf diese Weise können sie arbeiten, ohne dass es zu einer Warnung kommt. Sie können E-Mails abrufen, Serverlogdateien - alles, wofür sie das Passwort kennen.«

»Lass mich raten: Hollister hat die Programme mit allen Passwörtern versorgt, die sie gebraucht haben.«

»Wir können zwar nicht sicher sein, aber es ist anzunehmen. Die Programme muss ein Administrator installiert haben. Oder jemand, der die Administratorpasswörter des Servers kannte.«

»Dali hat ihm vermutlich Preisnachlass angeboten«, sagt Alan. »Als er herausfand, dass Hollister für einen Internetprovider arbeitete, hat er vermutlich gesagt: >Spiel diese Programme auf eure Server auf, und ich erlasse dir fünfzig Riesen von dem, was du mir zahlen musst. <«

»Das wäre wohl zu riskant«, sage ich. »Würde er nicht das Risiko eingehen, eine Spur zu hinterlassen?«

»Ja und nein«, erklärt James. »Die Programme sind sehr gut geschrieben. Sie laufen im Hintergrund und erzeugen

Weitere Kostenlose Bücher