![Im Informationszeitalter]()

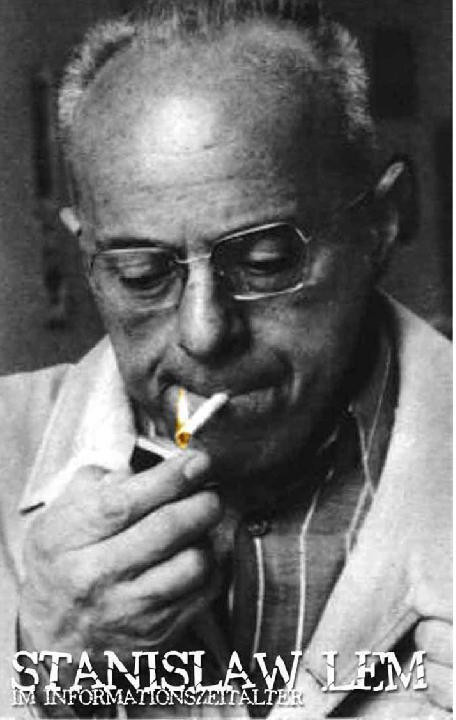

Im Informationszeitalter

Motive ihrer Handlungen haben sich in den letzten Jahren insofern verändert, da das, was einst das Herumsuchen von Einzelnen im Netz war, die in verbotene Orte wie in das Pentagon oder das Computersystem einer Bank eindringen wollten, sich jetzt zur regulären informationstechnologischen Spionage erweitert hat, an der nicht so sehr Amateure als vielmehr Spezialisten teilnehmen, die im Sold von anderen stehen.

Jene Strolche des neuen Schlages wird keiner als “Räuber auf informationstechnologischen Wegen” bezeichnen. Die Amerikaner nennen sie eher als “Cyberburglars”, die die Netze weltweit ausnutzen. Die Gegner sind also große Konzerne, Regierungssysteme, Generalstäbe und solche Forschungszentren, die ihre wertvollen Information, die durch Wissenschaftler und Technologen gewonnen werden, geheim halten möchten. Daher werden sowohl die Angriffs- als auch die Verteidigungszentren immer schneller, vielschichtige immer raffinierter ausgebaut.

Die Verluste, die den US-Konzernen jährlich durch Duelle oder den stillen elektronischen Krieg entstehen, schätzen die Experten auf 300 Milliarden Dollar. Daher wären diese Verluste mit den wirtschaftlichen Verlusten vergleichbar, die in einem ganz “normalen” Krieg gemacht werden. Die Hauptziele der Angriffe sind die auf ihren weltweiten Vorrang so stolzen Industriezweige wie die Computerindustrie, die Software- und Halbleiterindustrie, die riesigen Pharmakonzerne sowie alle Zentren, die den Waffenbedarf bedienen.

Vor ein paar Jahren zeigte ein Satellitenfernsehsender die Geschichte eines Jungen. Der Schüler einer mittleren Schule war es gelungen, in ein Computerzentrum des Pentagon in der Zeit einzudringen, als die Sowjetunion noch existierte. Das hatte fast dazu geführt, einen atomaren Weltkrieg zu entfesseln, weil die Computer eine Simulation eines solchen Krieges durchführten, der von den nichts ahnenden Experten und Befehlshabern für einen realen Angriff der sowjetischen thermonuklearen Sprengköpfe gehalten wurde. Solche Geschichten sind allerdings jetzt schon überholt. Nicht nur deswegen, weil die UdSSR zusammengebrochen ist. Damals konnte man noch den Fernsehzuschauern mit den Russen Angst einjagen, aber die Tatsache, dass “Amerika der Feind gestohlen wurde”, wie sich einer der russischen Politiker ausdrückte, gehört ebenso schon zur Geschichte. Gegenwärtig geht es nicht mehr darum, die Zuschauer zu erregen, sondern vor allem um Wirtschafts- und Militärgeheimnisse sowie um den Vorrang im Einsatz von neusten Entdeckungen auch im Biotechnologiebereich.

Die Biotechnologie öffnet, ob wir das wollen oder nicht, ob wir das verbieten oder nicht, ihre “Zange”, um in die menschlichen Körper einzudringen. Trotz aller frommen Erzählungen über die besondere und alleinige Würde des menschlichen Körpers beweist die Biotechnik als transgenes Ingeunierwesen und Klontechnik, dass man bereits aus einer somatischen Zelle erwachsene Geschöpfe klonen kann, egal ob das ein Kalb, ein Lamm oder ein Mensch sein wird. Angesichts dessen sehen die Informationsdiebstähle an diesem Frontabschnitt der menschlichen Fortschritte” besonders bedrohlich aus. Selbstverständlich bereiten sich schon Schwärme von Drehbuchautoren, Regisseuren und Filmproduzenten - mögen sie verflucht werden - zum Sprung auf dieses neue Verwertungsfeld vor. Das reicht bis zum vollständigen Zerreden der Situation, so dass ein durchschnittlicher Zuschauer nicht imstande sein wird, das, was möglich ist, von dem zu unterscheiden, was weder jetzt noch in Zukunft möglich sein wird.

Neben dem “Bürgerkrieg” der Hacker im Dienst von Mächtigen gegen die “Antihacker” wird ein Krieg auf internationaler Ebene geführt, weil zahlreiche, den USA freundlich und feindlich gesinnten Länder sehr empfänglich für amerikanische Neuheiten sind: Wo auch immer man sie belauschen, heimlich beobachten, entschlüsseln kann, haben deshalb auch FBI und CIA eine Menge neuer Arbeit, weil sie neuartige Spezialisten engagieren müssen, beispielsweise “Gurus” für Kodes, Antikodes, Verschlüsselungen -und sogar solche besondere Experten, die feststellen können, dass die abgehörte verschlüsselte Nachricht” kein chiffrierter Text ist, weil er nur als künstlicher Nebel dient, um die Mühe und die Zeit der wertvollen Mitarbeiter zu vergeudet. Diese ganze Spirale dreht sich ins Unendliche.

Die größte Angst aber erweckt das Internet, weil es für Angriffe geschickter Hacker anfällig ist, die

Weitere Kostenlose Bücher