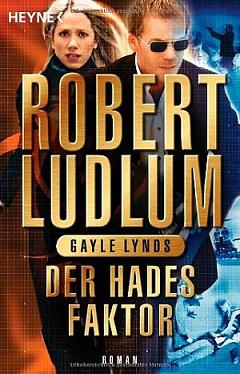

![Ludlum Robert - Covert 01]()

Ludlum Robert - Covert 01

prompt. »Marjorie Griffin.«

»Sie werden sich nicht an mich erinnern, Mrs. Griffin, hier spricht Jonathan Smith, Bills…«

»Ich erinnere mich an Sie, Captain Smith. Oder sind Sie mittlerweile Major oder Colonel?«

»Ich bin mir nicht sicher und es spielt auch keine Rolle, aber gestern war ich noch Lieutenant Colonel. Wie ich höre, tragen Sie immer noch Bills Namen.«

»Ich habe Bill geliebt, Colonel Smith. Pech für mich, dass er seine Arbeit noch mehr liebte. Aber Sie rufen doch sicher nicht an, um sich über meine Ehe oder die Scheidung zu informieren. Sie suchen Bill, stimmt’s?«

Smith blieb vorsichtig. »Nun…«

»Schon in Ordnung. Er hat gesagt, dass Sie vielleicht anrufen würden.«

»Haben Sie ihn gesehen?«

Einen Augenblick lang schwieg sie. »Von wo rufen Sie an?«

»Mein Wagen steht vor Ihrem Haus - der Triumph.«

»Ich komme runter.«

In dem riesigen, chaotischen und mit Computern, Monitoren und Platinen voll gestopften Raum beugte sich Marty Zellerbach konzentriert vor. In der Nähe seines Stuhls lagen unordentliche Stapel zerrissener Ausdrucke. Ein Communications Receiver gab leise statische Geräusche von sich, während er die kreischenden und piependen Geräusche der Datenübertragung belauschte. Die Vorhänge waren zugezogen und es herrschte eine fast klaustrophobische Atmosphäre in dem Raum. Die Luft war kühl und trocken, was nicht nur Martys elektronischer Ausrüstung gut tat, sondern auch seinen persönlichen Vorlieben entsprach. Er lächelte. Mit Hilfe von Jons Codes hatte er das USAMRIID-Computersystem angewählt und war in den Server eingedrungen. Jetzt konnte es richtig losgehen. Er empfand tiefe Erregung, während er durch die verschiedenen Verzeichnisse blätterte, bis er die Passwort-Datei des Betriebssystems gefunden hatte. Marty lächelte verächtlich. Die Daten waren verschlüsselt.

Er verließ die Datei und fand die, der er entnehmen konnte, dass der USAMRIID-Server mit Popcorn arbeitete, einem der modernsten Kryptographieprogramme. Er nickte befriedigt. Erstklassige Software - das Labor war in guten Händen.

Allerdings hatten sie die Rechnung ohne Marty Zellerbach gemacht. Mit Hilfe eines Programms, das er selbst geschrieben hatte, konfigurierte er seinen Computer für die Suche nach dem Passwort, indem dieser jedes Wort aus Webster’s Unabridged Dictionary überprüfte. Dazu kamen die Dialoge aus allen StarWars-Spielfilmen, der Star-Treck-Fernsehserie und -Kinofilme, Monty Python’s Flying Circus und jedem Roman von J.R.R. Tolkien. Daraus rekrutierten sich die Lieblingstitel der Cyberfreaks.

Marty sprang auf und ging im Raum hin und her. Mit seinen hinter dem Rücken verschränkten Fingern und dem schwankenden Gang bewegte er sich wie der Kapitän eines Piratenschiffs auf hoher See. Sein Programm arbeitete unglaublich schnell, trotzdem musste er warten, wie andere Sterbliche auch. Heutzutage konnten die besten Hacker und Cracker die meisten Passwörter stehlen, sogar in die Computersysteme des Pentagons eindringen und wie die Outlaws des Wilden Westens durchs Internet reiten. Selbst ein Anfänger konnte Software erstehen, die ihn in die Lage versetzte, in Websites einzudringen. Aus diesem Grund erhöhten große Unternehmen und Regierungsbehörden permanent die Sicherheitsstandards. Deshalb schrieb Marty inzwischen die meisten Programme selbst und entwickelte Scanner, um Systemschwächen zu finden und Firewalls zu knacken, die für andere undurchdringlich waren.

Plötzlich spielte sein Computer eine kurze Melodie aus einer bekannten Fernsehserie. Lächelnd eilte er zu seinem Schreibtischsessel zurück, drehte sich zum Monitor und frohlockte. Er hatte das Passwort. Es war nicht besonders originell. »Betazoiden« hießen die Einwohner des Planeten Beta in Star Trek. Seinen komplizierteren Passwort-Cracker, der auch ein Zufallsprogramm für willkürliche Zahlen- und Buchstabenkombinarionen enthielt, der alle tatsächlich existierenden Wörter ignorierte, hatte er gar nicht einsetzen müssen. Mit der Passwort-Datei des System-Administrators hatte er zugleich auch die interne Internet-Protokolladresse. Jetzt war er im Besitz der Konzeption des USAMRIIDComputernetzes und bald hatte er Zugang zu jeder Datei. Er konnte alle Daten nach Belieben ändern oder löschen oder zurückverfolgen. Er war Gott.

Die Aufgabe, um deren Lösung ihn Jon Smith gebeten hatte, war zwar kein Kinderspiel, aber auch kein Aufstieg zum Gipfel des Mount Everest. Schnell überprüfte Marty alle

Weitere Kostenlose Bücher