![Im Informationszeitalter]()

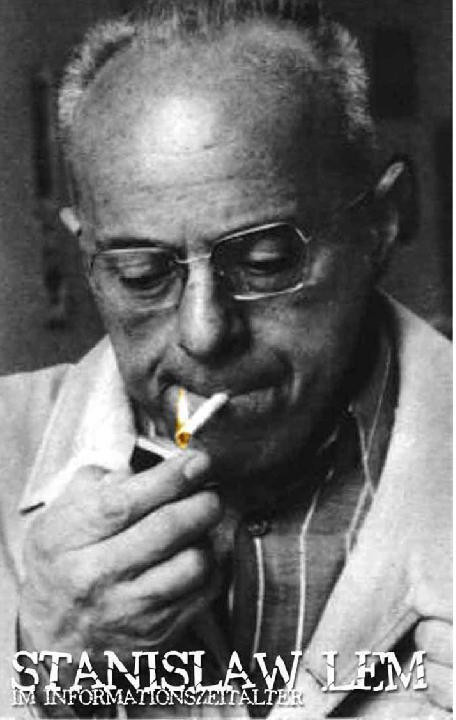

Im Informationszeitalter

weiß, daß verschiedene Staaten große Mengen an perfekt gefälschtem Papiergeld auf das Territorium anderer Staaten geworfen haben, um dort eine Inflation und einen wirtschaftlichen Zusammenbruch auszulösen. Das geschah zwar außerhalb der Netze, ist aber auch eine besondere Form der Informationsverfälschung, weil eine Banknote auch eine Art Information darstellt

- eine, die mit Kaufkraft versehen ist.

Eine besonders stark wachsende Domäne in diesem Bereich ist die Spionage. Dabei geht es um das Knacken und Dechiffrieren der Codes, mit denen sich Drittstaaten verständigen können. Dieses Kapitel der Geheimumtriebe haben wir teilweise schon hinter uns, nebst dem besonders deutlichen Beispiel “des deutschen ENIGMA.” Darüber hinaus tauchen neue Möglichkeiten der Geheimdienstarbeit auf, die dem Gegner, selbst wenn es sich nur um einen Industriekonkurrenten handelt, größten Schaden zufügen könnten. Falls eine Produktionsstätte per Computer gesteuert wird, ganz gleich ob es sich um die Produktion von Raketen oder Fahrzeugen, Panzer oder deren Zubehör, Flugzeugen oder Waffen und Computer handelt, ist ein stilles und geheimes Eindringen in ihr “Informationsgehirn”, das die Planung und Produktion leitet, in hohem Maße attraktiv.

Durch das Abfangen von Arbeitsdaten oder durch deren schwer festzustellende und zu überprüfende Veränderung, kann in einem fertigen Produkt eine Art “Achillesferse”, eine absichtlich verfälschte Stelle entstehen, die sich gleich oder auf ein speziell verschicktes Signal hin sogar erst nach Jahren bemerkbar machen kann.

Selbstverständlich ist es auch möglich, eine Information zu übernehmen, sie sozusagen abzuhören, ohne irgendwelche Verfälschungen einzuführen, um lediglich das in Erfahrung zu bringen, worüber sich eine zweite (bzw. dritte) Partei austauscht. Des

weiteren ist es möglich, eine Information so zu verändern, daß der Empfänger eine verfälschte Information erhält. In den fünfziger Jahren veröffentlichte NEWSWEEK die Fotografie einer Landkarte der gesamten UdSSR zusammen mit einer mittels roter Linien aufgezeichneten fotogrametrischen Karte. Aus dieser Karte war ersichtlich, daß die sowjetischen Geografen Landkarten ihres gesamten Kontinents mit verschobenen Koordinaten, Bergketten und Städten erstellt hatten, um die Amerikaner

(ziemlich naiv) zu täuschen …

Einen gesonderter Bereich möglicher informatischer Interventionen gibt es außerhalb der Erdkugel, also oberhalb der Atmosphäre, wo orbitale Raumfahrzeuge verschiedener Art kreisen. Der Gegner, der die entsprechenden Codes kennt, kann diese Fahrzeuge auf eigene Weise manövrieren, sie sogar während des Raumflugs zu einer Katastrophe oder zu einem

Absturz auf einen ausgesuchten Fleck der Erde führen.

Je weiter ganz allgemein das Feld der

weitreichenden informationstechnischen Handlungen wird und je energischer diese Gebiete differenziert und spezialisiert werden, desto mehr Schäden kann man, wenn man sich gekonnt in Lauf und Ablauf der

Informations- und Steuerungssignale einmischt, verursachen. Man ist also in der Lage, einer Operation von einem Ort auf der anderen Seite der Erdkugel einen verbrecherischen (mörderischen) Charakter zu verleihen. Man könnte Raketen abfeuern, die ferngesteuert und ohne menschliche Kontrolle und Aufsicht sind, sofern ihr Start ausschließlich von einem Codesystem abhängig ist. Es gibt noch viele Möglichkeiten, auf diese Art und Weise zu agieren, aber ich möchte auf eine solche Aufzählung verzichten, da es genügend Bücher im Stil eines “Handbuchs zum informationstechnischen Untergang” gibt. Dabei handelt es sich zwar nicht um große Bestseller, wie einige Bücher, die der Kunst des Suizides gewidmet sind, aber des Bösen gibt es in der Welt sowieso schon ausreichend.

Wie man weiß - dies ist eine Behauptung, die ebenso vage wie allgemein gültig ist - gibt es weder einen Code noch eine Verschlüsselung, die einem Entschlüsselungsversuch beliebig lang erfolgreich standgehalten hat. Dabei ist es wahrscheinlich selbstverständlich, daß die Handlungsmöglichkeiten, über die ein Terrorist oder eine terroristische Organisation verfügt, in der Regel kleiner, d.h. “schwächer” sind, als die Leistungen, die ein Staat mobilisieren kann. Man weiß jedoch, daß zahlreiche Staaten Terroristen, die im politischen und militärischen Interesse eines solchen Staates

Weitere Kostenlose Bücher