![Im Informationszeitalter]()

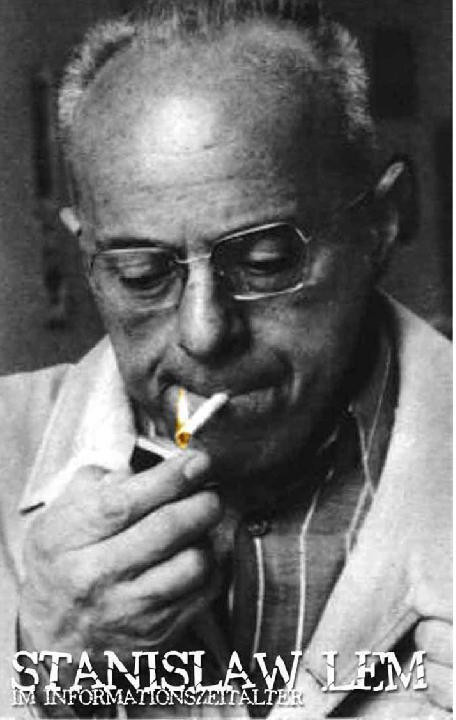

Im Informationszeitalter

mehr oder weniger formulierten Ziele dieser Gruppierungen sind mit der für unsere Zeit charakteristischen Methode, Terroranschläge auf unbestimmte Objekte zu verüben, nicht wirklich realisierbar; d.h. die Anschläge richten sich gegen x-beliebige Personen auf der Straße, in U-Bahnen (in Japan), Zügen oder Bussen, und nicht wie zur der Zeit des Zarentums gegen Personen von hohem politischen Rang (wie den Zar selbst).

Die rein politischen Ziele, die auch in den terroristischen Bewegungen, wie Sinn Fein oder Hamas, ständig präsent sind, können - nebenbei bemerkt - ziemlich leicht von den brutalen Praktiken, die sich darüber hinaus mit der Beschaffung von Kampfmitteln beschäftigen (inklusive ziemlich einträglicher “Geschäfte” wie Banküberfälle, Waffendiebstahl und Drogenhandel) unterschieden werden. Die ethischen Grundsätze sind an allen “Fronten” der Bewegung aufgrund ihrer Gegensätzlichkeit stark pervertiert: Da es keine Hemmungen gibt, gibt es auch keinen ersichtlichen Grund, daß die Bewegung, die eine Verbesserung der Situation zum Ziel hat, auf Entführung, Erpressung und Betrug verzichten sollte. Wenn nämlich “alle zu guten Zielen führende Wege auch gut sind”, dann ist keine Handlung verboten, die für gewöhnlich als verbrecherisch gilt. Übrigens beabsichtigen weder Laqueur noch ich hier die “ethische” Seite des Terrorismus zu behandeln, obwohl man andererseits weiß, daß praktisch alle, die einer solchen Organisation angehören, den Terrorismus auf diese Art und Weise rechtfertigen. Zwar nannten die Deutschen die Soldaten der polnischen Heimatarmee (AK) Banditen, jedoch scheint für einen Polen die Gleichstellung dieses Soldaten mit den Helden des Untergrundwiderstandes selbstverständlich zu sein, während die Gleichstellung mit einem Banditen eine feindliche Verleumdung darstellt.

Unbestritten ist allerdings, daß der Terrorismus jeder Zeit die militärischen Mittel nutzt, die ihm aufgrund einer nicht-terrroristischen Infrastruktur zur Verfügung stehen. Folglich kommen Bomben sowie fern- oder zeitgesteuerte Sprengsätze in Frage, und die Fanatiker unter den Terroristen sind bereit, mit einem explodierenden Sprengsatz nach dem Vorbild japanischer Kamikaze zu sterben.

Eine destruktive und zerstörerische Wut kann auch zu Handlungen bzw. Resultaten führen, die im Widerspruch zu den Grundsätzen der Handlungsmotive stehen. Der Mord an einem Arzt oder einer Krankenschwester, die bei einer Abtreibung assistieren, stellt ein typisches Beispiel des inneren Widerspruchs dar, der sich darin bemerkbar macht, daß man tötet, um sich dem Töten zu widersetzen. In diesem Zusammenhang möchte ich mich einer erst neue entstehenden Gestalt des Terrorismus widmen, die nicht “gewaltsam” ist, weil sie als ihre Hauptwaffe die Information in ihrer technologisch bereits

existierenden, also verfügbaren Form wählt.

Im Bereich von Nachrichtennetzen, Viren, weitverbreiteter Soft- und Hardware besteht die

Möglichkeit, die Mittel der Informationsübertragung oder die Information selbst in Müll oder in ein

verändertes Programm umzuwandeln - was mit der

Verwandlung einer Therapie oder einer Medizin in ein tödliches Gift zu vergleichen wäre. Diese Möglichkeiten existieren bereits und sie nehmen in dem Tempo zu, in dem Informationshandlungen an Bedeutung gewinnen.

Über sogenannte “logische Bomben” (logic bomb) als kumulative Informationsladungen (oder besser gesagt als Ladungen, die eine Information explosionsartig vernichten) spricht man bereits, aber über ihren Einsatz herrscht bisher noch Stillschweigen. Andererseits weiß man, daß nicht nur private Banken sondern auch die FED, die Bundesreserve (Federal Reserve) der Vereinigten Staaten von Amerika, es nicht so eilig haben, irgendwelche Verluste bekannt zu geben, die mit den Operationen der HackerTerroristen, die “Schutzschirme” und “Filtercodes” durchdringen, verbunden sind, weil die Veröffentlichung eines solchen Diebstahls die Menschen, die immer noch an die Sicherheit eine Banktresors glauben, zu stark verunsichern könnte.

Hier jedoch verwischen allmählich die Grenzen zwischen dem “einfachen”, politisch oder ideologisch motivierte Terrorismus und demjenigen, der einen “kryptomilitärischen”, “ insgeheim kriegerischen” und internationalen Charakter gewinnen kann. Auch Zonen verschiedener Grenzbereiche gehören dazu. Man

Weitere Kostenlose Bücher