![Schleier der Täuschung]()

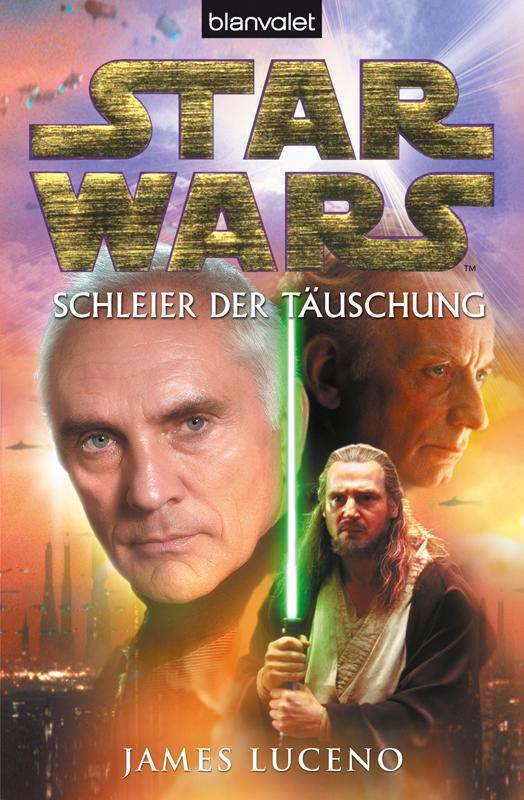

Schleier der Täuschung

gestern hatte der Senator Coruscant verlassen, um seine Heimatwelt zu besuchen.

Im Vorzimmer angelangt, trug Pestage die Taschen zur Eingangstür, dann tippte er eine Kombination in das Tastenfeld an der Wand. Als der Scanner eine Überprüfung der Netzhaut verlangte, gab er einen zweiten Code ein, der dem Scanner befahl, sämtliche Sicherheitsmaßnahmen zu überspringen.

Es funktionierte, und die Tür glitt in die Wand hinein.

Sanftes Licht strahlte von unten in die elegante Diele hinauf. Die Einrichtung und die zahlreichen Kunstgegenstände, die den Raum füllten, zeugten vom erlesenen Geschmack des Senators. Ohne ihnen auch nur einen Blick zu schenken, ging Pestage zur Terrassentür und trat nach draußen.

Der Verkehr summte unter der gefliesten Brüstung dahin, und die Lichter der noch höheren Gebäude leuchteten auf ihn hinab. Die Luft hier war zehn Grad kühler und deutlich sauberer als auf den mittleren Ebenen. Von der brusthohen Mauer am Rand der Terrasse aus konnte Pestage in einer Richtung den Jedi-Tempel und in der anderen den Galaktischen Senat sehen.

Doch es war nicht die Aussicht, die ihn interessierte. Sein Blick richtete sich auf das Gebäude jenseits der kilometertiefen Häuserschlucht, auf ein größtenteils unbeleuchtetes Penthouse von ähnlicher Größe.

Pestage stellte die beiden Taschen auf dem Boden ab und öffnete sie. Die größere enthielt einen Computer mit eingebautem Bildschirm und Tastatur, in der anderen befand sich ein kleiner, runder schwarzer Überwachungsdroide, dem drei Antennen vom Kopf und den Seiten abstanden. Pestage stellte den Computer auf und platzierte den Droiden daneben.

Die beiden Maschinen kommunizierten einen Moment lang miteinander, wobei sie sich auf ein Piepen und Trillern beschränkten, dann schwebte der Droide aus eigenem Antrieb in die Luft empor und flog über den Abgrund zwischen den Gebäuden hinweg.

Pestage stellte den Computer auf die Brüstung, damit er den Flug des Überwachungsdroiden steuern konnte, und tippte Befehle auf der Tastatur ein.

Als er fertig war, hatte die schwarze Kugel die Häuserschlucht bereits überquert. Sie verharrte vor einem der erhellten Zimmer des Penthouses und übertrug farbige Bilder auf den Schirm des Computers. Pestage konnte fünf weibliche Twi’leks erkennen, die es sich auf gepolsterten Sesseln gemütlich gemacht hatten. Eine von ihnen war die rothäutige lethanische Frau, die Senator Orn Free Taa in der Öffentlichkeit begleitete, die anderen mochten niedere Gespielinnen des Twi’leks oder einfach nur Freunde der Lethanerin sein, die sich hier die Zeit mit Getränken und Tratsch vertrieben, während der feiste Senator Valorum im Medizentrum besuchte.

Pestage war zufrieden. Die Twi’leks schienen völlig in ihre Klatschgeschichten vertieft, er musste sich also keine Sorgen machen, dass sie seinen Droiden erspähten.

Er wies die kleine Maschine an, zu einem der unbeleuchteten Fenster hinüberzuschweben, drei Räume von den Frauen entfernt, und stellte die Kamera auf Infrarot um. Einen Moment später sah er auf dem Schirm eine Nahaufnahme von Taas Computerterminal. Damit konnte man auf Netzwerke in weit entfernten Systemen zugreifen, der Computer selbst ließ sich aber natürlich nur persönlich bedienen.

Pestages Finger huschten über das Tastenfeld.

Der Droide schob sich dicht an das Fenster heran und aktivierte einen Laser. Damit brannte er ein kleines Loch in die schalldämmende, blastersichere Scheibe – gerade groß genug, damit der Greifarm hindurchpasste, den der Droide aus seinem runden Leib ausfuhr und dem Terminal entgegenstreckte. Am Ende des Armes war eine magnetische Schlüsselkarte angebracht. Zielsicher glitt sie in den Zugangsschlitz von Taas Computer.

Das System wurde hochgefahren und bat um die Eingabe eines Passwortes, das Pestage auf seinem Tastenfeld eingab. Jemand, der noch nicht so lange für Palpatine arbeitete wie er, hätte vielleicht gefragt, woher der Senator dieses Passwort hatte, aber Pestage war ein Profi, und er wusste, wann es besser war, seine Fragen für sich zu behalten.

Taas Computer hieß ihn willkommen.

Nun ging es nur noch darum, sich in einige Dateien einzuklinken und die codierten Informationsfetzen zu platzieren, die man ihm gegeben hatte. Dennoch war diese Art der Infiltration alles andere als einfach. Es musste schließlich sichergestellt sein, dass man die Daten nicht zurückverfolgen konnte, und sie mussten so in das System gepflanzt werden, dass der

Weitere Kostenlose Bücher